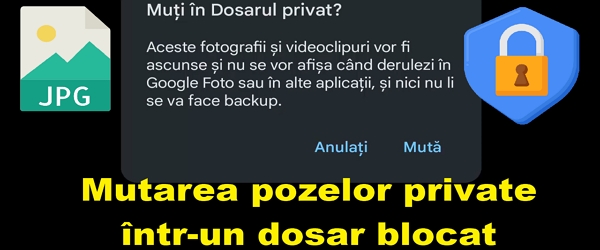

إخفاء الصور الخاصة في مجلد مغلق ما هو البرنامج التعليمي حول إخفاء الصور الخاصة في مجلد مغلق؟ في هذا الفيديو التعليمي بعنوان إخفاء الصور الخاصة في مجلد مقفل، سأعرض لك طريقة يمكنك من خلالها نقل الصور الخاصة من المعرض إلى مجلد مقفل لا يمكنك فتحه إلا ببصمة إصبعك هذه الطريقة من ... [اقرأ المزيد ...]

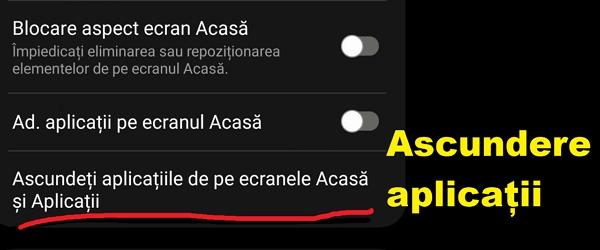

إخفاء التطبيقات المثبتة على هواتف سامسونج

ما هو الفيديو التعليمي حول إخفاء التطبيقات المثبتة على هواتف سامسونج؟ في هذا الفيديو التعليمي "إخفاء التطبيقات المثبتة على هواتف Samsung" سأوضح لك كيفية إخفاء التطبيقات المثبتة على هواتف Samsung، دون استخدام مشغل تابع لجهة خارجية. لماذا إخفاء التطبيقات المثبتة؟ الجواب واضح والأسباب واضحة.. [اقرأ المزيد ...]

صور فيديو Whatsapp ذات العرض الفردي والتي يتم حذفها بمجرد رؤيتها

صور فيديو Whatsapp ذات العرض الفردي ما هو الفيديو التعليمي حول صور فيديو Whatsapp ذات العرض الفردي في هذا الفيديو التعليمي "صور فيديو Whatsapp ذات العرض الفردي" أقدم لك ميزة Whatsapp والتي تسمى العرض الفردي. ماذا تفعل ميزة العرض الفردي في Whatsapp؟ الفكرة الأساسية في ميزة العرض الفردي هي إرسال صورة أو مقطع فيديو، و... [اقرأ المزيد ...]

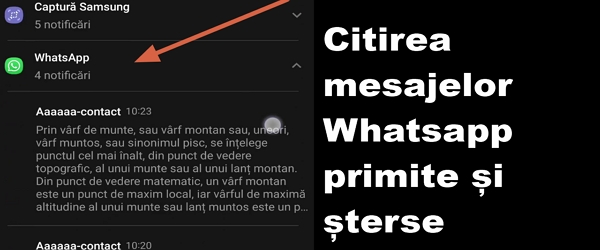

كيفية عرض الرسائل المستلمة والمحذوفة في الواتس اب

ما هو الفيديو التعليمي حول كيفية عرض الرسائل المستلمة والمحذوفة من Whatsapp في هذا البرنامج التعليمي أقدم لك طريقة بسيطة يمكنك من خلالها عرض الرسائل المستلمة والمحذوفة من Whatsapp. كيف نفعل ذلك؟ بسيطة، من خلال سجل الإخطار. كيفية عرض رسائل الواتساب المستلمة والمحذوفة لم يعد بالإمكان رؤية رسائل الواتساب المستلمة والمحذوفة... [اقرأ المزيد ...]

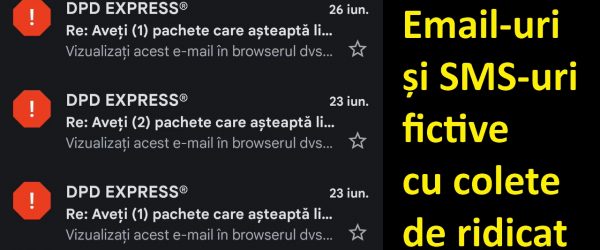

رسائل احتيالية مع طرود لم يتم التعامل معها - كيف نقول

ما هو الفيديو التعليمي الرسائل الاحتيالية مع الطرود غير المعنونة حول في هذا الفيديو التعليمي الرسائل الاحتيالية مع الطرود غير المعنونة ، سنرى كيف يمكننا معرفة ما إذا كان البريد الإلكتروني أو الرسائل القصيرة التي يُزعم فيها أن لدينا طردًا صحيحًا ، على الرغم من أننا لم نقم بذلك عدم توقع أي طرد يتلقى بعض الأشخاص رسائل احتيالية تتضمن: "لديك طرد لتستلمه ، لكن ... [اقرأ المزيد ...]

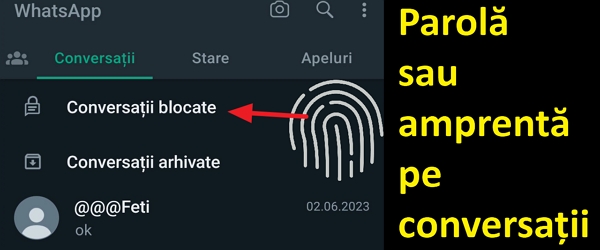

إخفاء الدردشة وكلمة المرور على Whatsapp - كلمة المرور أو بصمة الإصبع

ما هو الفيديو التعليمي إخفاء وتمرير محادثة على Whatsapp حول في فيديو تعليمي إخفاء وتمرير محادثة على Whatsapp سأوضح لك كيفية إخفاء وكيفية الحماية ببصمة إصبع أو كلمة مرور محادثة على Whatsapp لماذا إخفاء محادثة على Whatsapp ؟ لماذا لدينا ستائر ، ستائر ، أسوار ، باب الحمام :-) وأشياء أخرى ... [اقرأ المزيد ...]

مراجعة جهاز التوجيه Mikrotik hAP ax3 ممتاز - سرعة جيدة جدًا على USB

ما هو هذا الفيديو الاستعراضي حول: مراجعة جهاز التوجيه Mikrotik hAP ax3 الرائع؟ مراجعة جهاز التوجيه Mikrotik hAP ax3 الممتاز - في هذا الاستعراض ، أقدم جهاز توجيه WiFi 6 من طراز Mikrotik hAP ax3. إنه جزء من فئة AX1800 ولكنه يأتي مع بعض المواصفات العليا وبعض سرعات USB الفائقة. ما هو برنامج Mikrotik؟ Mikrotik هي شركة أوروبية ... [اقرأ المزيد ...]

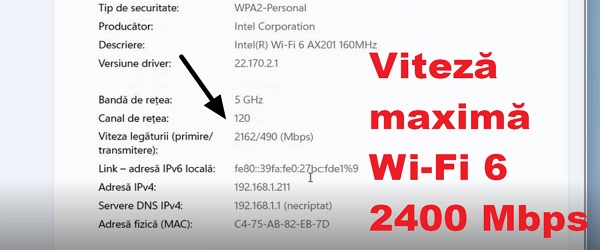

كيفية الوصول إلى 2400 ميجابت في الثانية على شبكة Wi-Fi - وكيفية ضبط جهاز التوجيه الخاص بك على 160 ميجاهرتز

ما الذي يدور حوله البرنامج التعليمي كيفية الوصول إلى 2400 ميجابت في الثانية على شبكة Wi-Fi في الفيديو التعليمي كيفية الوصول إلى 2400 ميجابت في الثانية على شبكة Wi-Fi ، سنرى كيفية الوصول إلى سرعة 2400 ميجابت في الثانية عند استخدام جهاز توجيه Wi-Fi 6 AX 3000 من أي مصنع ، لكنه يدعم عرض القناة 160 ميجاهرتز. ما هي قناة الواي فاي؟ قناة WiFi هي نطاق تردد محدد يستخدمه ... [اقرأ المزيد ...]

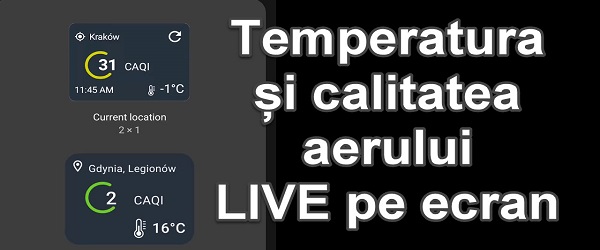

أداة درجة الحرارة وجودة الهواء - تلوث مباشر حقيقي

ما هو مقطع الفيديو التعليمي حول درجة الحرارة وجودة الهواء؟ في هذا الفيديو التعليمي "أداة درجة الحرارة وجودة الهواء" ، أقدم لك الطريقة الأكثر سهولة لمعرفة درجة الحرارة الدقيقة بالخارج وما هي جودة الهواء المباشر. كيف يمكننا الحصول على أداة مصغر لدرجة حرارة الهواء وجودة الهواء؟ Airly هو ... [اقرأ المزيد ...]

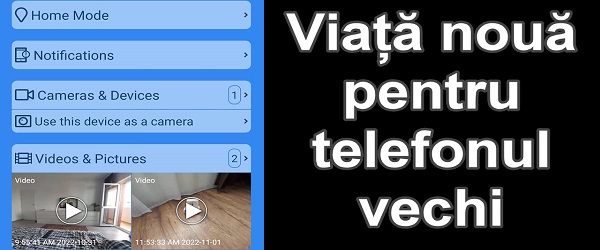

التواجد يحول هاتفك إلى كاميرا IP - لا تتخلص من هاتفك القديم!

الوجود يجعل كاميرا IP من الهاتف ما هو الفيديو التعليمي التواجد يصنع كاميرا IP من الهاتف؟ في هذا الفيديو التعليمي ، أقدم تطبيق Presence ، وهو تطبيق يحول هاتفك إلى كاميرا IP. من الناحية العملية ، سأوضح لك كيف يمكنك إنشاء نظام مراقبة باستخدام هاتف واحد فقط أو أكثر. ماذا يفعل تطبيق Presence؟ الحضور ... [اقرأ المزيد ...]

أحدث التعليقات